Controller Z 5R: instruktion, kopplingsschema

Tillgång till dörrar, kontor och stationTurnstiles, ingångshinder av parkeringsplatser - alla dessa är access control systems (ACS). Huvudelementet i dem är regulatorn. Den ryska marknaden har länge och fast etablerat tillverkaren av sådan utrustning - företaget Iron Logic, som erbjuder en billig och pålitlig kontroller Z 5R.

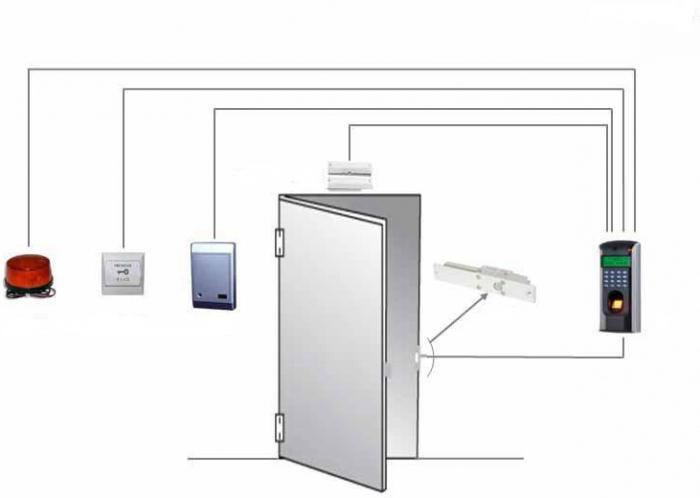

Det enklaste åtkomstkontrollsystemet

Dessa system är skapade för att begränsa åtkomstutomstående till företag, kontor, lager och garagezoner mm, samt att upprätta en ordning för rörlighet för anställda över skyddade anläggningar och kontrollera deras arbetstid. Den enklaste ACS, som styr en dörr i ett rum, har en verkställande kropp i form av ett elektromagnetiskt (eller elektromekaniskt) lås på det. För att öppna en sådan dörr måste den inkommande personen ha en special nyckel eller ett kort med den kod som skrivs i dem, vilken läses av läsarenheten (annars - läsaren). Läskoden skickas till regulatorn, vilken jämför den med koderna i dess minne. Om nyckelkoden hittas i minnet ges ett öppet kommando till låset.

Alla åtkomstkontrollsystem är indelade i två typer: fristående (eller lokalt) och nätverk.

Fristående åtkomstkontrollsystem

Ett sådant system används i små kontor ochSmå företag som inte kontrollerar sina anställda för rigid. Den enklaste sådant system kan verka som en märklig sak i sig, strukturellt är inrymd i en enhet som intercom åtkomstkontroll, till exempel, Matrix II K av samma Iron Logic. Den innehåller en dörrkontroller Z 5R och en läsare för nycklar och kort i EM Marine-standarden. Detta är det enklaste och mest kostnadseffektiva lösningen, eftersom det innebär ett minimum av elarbeten: bara behöver ansluta enheten till strömförsörjningen ACS och slottet.

Ibland monteras en autonom ACS frånstrukturellt separata enheter. I det här fallet kan till exempel den fristående kontrollen Z 5R fungera med en läsare av den typ du väljer - för nycklar eller kort. Valet av systemets utformning beror på graden av brottsfaren i området. Om du är rädd för åtkomstkontrollens säkerhet är det bättre att installera på ytterdörren inte ett komplett block av det, utan bara en läsare. Kostnaden vid stöld kommer inte att vara så märkbar.

Nätverksåtkomstkontrollsystem

Om systemet måste styra åtkomst inte iett eller två rum, men flera dussin, då är det byggt på en nätverksprincip. Däremot har alla dörrlåskontroller specialkontakter för anslutning av det externa gränssnittet. Så till exempel fungerar nätverks-ACS med samma järnlogik, med hjälp av en nätverksstyrenhet Z 5R Net, ansluten till RS-485-gränssnittet.

Den har en PC-chef somansluts till det gemensamma gränssnittet för alla controllers via en speciell hårddiskomvandlare RS-485 / USB. PC: n installerar specialiserad programvara för utveckling av ACS-tillverkaren, som tillåter programmeringskontrollanter, hanterar deras drift och hämtar händelser.

Om du sätter på alla de många dörrarnaDen vanliga (icke-nätverks) styrenheten för det elektromagnetiska låset Z 5R, då måste var och en programmeras separat, och inget kommer att förväxlas med upptagandet till ett visst rum av olika anställda. Och om du behöver regelbundet göra ändringar i systemet för antagning till lokalerna? Självklart kan detta bara göras centralt från PC-chefen.

Typiska element i det enklaste åtkomstkontrollsystemet

Så, det enklaste systemets sammansättning bör innehålla:

• controller;

• läsare (läsare) inmatning;

• läsare (läsare) utgång (utmatningsknapp);

• elektroniska nycklar eller kort;

• Låset.

Betongkontrollen till lås Z 5R vi kommer att överväga nedan, och börja med nycklarna för ACS.

De vanligaste är kontaktnycklar - "tabletter" som Touch Memory från Iron Logic baserat på Dallas iButton-standarden. Denna nyckel innehåller inuti den digitala koden, skrivs till den en gång i fabriken. När en man rör vid dem till pad läsaren på dörren, skapar det en enkelvira kedjan av en-Wire gränssnitt för kraft och dess kommunikation med läsaren.

Förutom kontakt "tabletter" producerasen uppsättning kontaktlösa charmar, armband och kort baserade på EM-Marine, Mifare, etc. Enheter av olika standarder är emellertid inte kompatibla med varandra och kräver en läsare av samma standard. Detta bör beaktas vid val av ACS-elementen.

Alla nycklar (nyckelringar, kort) med vilka den fungerarcontroller, är indelade i admin-tangenter (eller masterknappar) som används för programmering och underhåll, samt enkla och blockerade nycklar för att komma in i rummet.

Hur fungerar lås i ACS?

Eftersom logiken för utgångseffektenKaskaden av styrkretsen beror på vilken typ av lås som används i ACS, det är nödvändigt att hantera dessa typer, varav endast två är elektromagnetiska och elektromekaniska. Med den första av dem är allt extremt tydligt: det är faktiskt en konventionell elektromagnet med en U-formad kärna. Så snart dörren närmare stänger dörren till hylsan, på vilken stålpartiet är installerad matas en ström in i elektromagnets spole. Magnetflödet av elektromagneten stänger genom låssens svardel. Samtidigt är elektromagneten och den ömsesidiga delen attraktiva krafter, som trycker fast dörren till dörrposten. Så snart strömmen i spolen avbryts försvinner dessa krafter och dörren öppnas.

Vid elektromekanisk lås, tvärtom, ielektromagnetens spole är avstängd. I detta fall är fjädern, som driver låsets lås ("hund") in i rörelse, tagen och hålls av låsanordningen. När strömmen appliceras på elektromagneten, förskjuter låsanordningen under verkan av den magnetiska kraften av attraktion, frigör fjädern och hon trycker bulten inuti låset.

Om strömmen i sin elektromagnets spole behöver avbrytas för att öppna det elektromagnetiska låset, då för att öppna det elektromekaniska låset, är det nödvändigt att applicera ström till spolen.

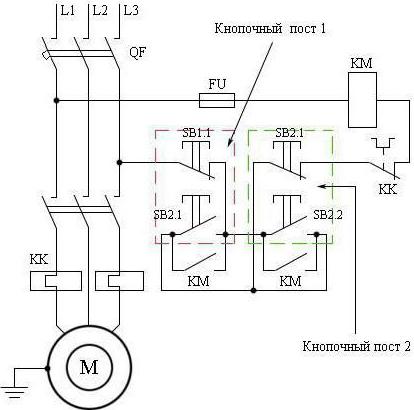

Styrenhet Z 5R: kopplingsschema

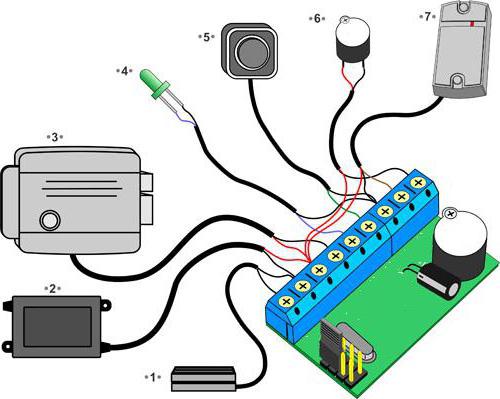

Ovanstående bild visar alltenheter som kan anslutas till styrplintens terminalblock. Vid nummer 1 anges "slutet" på dörröppningen. Kontrollern slår inte på låset tills dörren närmare stänger dörren. Under nummer 2 ritas en typisk strömkälla, såsom IBPS-12-1, med en ingång på 220 V och en 12 V-utgång i hermetiskt utförande. Vid nummer 3 finns ett lås. Under nummer 4 dras en LED, vilken är monterad i närheten av läsaren och tänds tills låsningen öppnas. Z 5R-regulatorn kan anslutas till två typer av lås (se nedan). Nummer 5 betecknar en normalt öppen utmatningsknapp, installerad inuti, nummer 6 - en summer (summer) som också slås på under låsets öppning. Slutligen, vid nummer 7, ritas en läsare.

Logik- och styrkretslås

Hur utför Z 5R denna funktion? Tillverkarens instruktioner noterar att den kan använda både elektromagnetiskt och elektromekaniskt lås. För detta ändamål är en av dess utgångar gjord i form av en öppen kollektor av en MIS-transistor. Till denna utgång är ansluten låsens solenoidspolen. På den andra utgången från spolspänningen från strömförsörjningen "+12 V" appliceras.

Logiken för MIS-transistorns effekt angesinstallation av en särskild bygel på styrkortet. Hur fungerar det här systemet? Z 5R-regulatorn med en instabil jumper fungerar enligt logiken som motsvarar det elektromagnetiska lås: När låset stängs går strömmen genom sin spole. I detta fall är utgångs-MIS-transistorn öppen och utsignalen från låsspolen ansluten till styrenheten ansluten till den gemensamma "minus", d.v.s. Strömmen strömmar genom spolen: låset är påslagen. När nyckelkoden är känd, är utgången MIS-transistorn stängd, strömmen i låsspolen avbryts och den öppnas.

När bygeln är i position 1Anslutningen till Z 5R-styrenheten motsvarar ett elektromekaniskt lås. Denna lås är stängd, tvärtom, i frånvaro av ström i sin elektromagnets spole, dvs när dess krets bryts av en sluten MIS-transistor. När nyckelkoden är känd, öppnar transistorn tvärtom, strömmen i låsspolen går och den öppnas också.

Tja, om du vill låta en person komma in i rummet utannyckel? När allt kommer omkring är läsaren i ACS en och den ligger på dörrarna utanför. Hur fungerar Z 5R i detta fall? Kretsens anslutning möjliggör anslutning till en av ingångarna på utgångsknappen, inuti. När du trycker på den öppnas låset också.

Principer för kontrollerprogrammering

För programmering måste du ansluta till denen vanlig läsare (av samma typ som kommer att installeras i ACS). Använd sedan strömmen till Z 5R-kontrollenheten. Programmeringen utförs vidare med kort (mindre än 1 sekund) och lång (ca 6 sekunder) av läsarens beröring av admin eller låsningsnyckel i den ordning som tillhandahålls av anvisningarna.

Vid första uppstarten (med tomt minne) blir alla inspelade tangenter admin. De ska märkas för att användas för programmering senare.

Funktionssätt

Tillverkaren har tillhandahållit flera sådana lägen. Hur man installerar dem i regulatorn Z 5R? Instruktionen för användaren ger följande driftsätt:

1. I normalt läge är låsets arbetsläge "stängd". Öppning sker när du rör (läsaren) till minnet av en enkel knapp (tangentfob) som är lagrad i minnet.

2. I läget "Lås" övergår övergången till en lång (upp till 6 sekunder) vid läsaren med en låsningsnyckel, låsningen öppnas endast med låsningstangenter.

3. I Accept-läget, som sker med fem huvudgenvägar (mindre än 1 sekund), återställer regulatorn nyckeldatabasen, vilket gör det möjligt för några dagar att passera några tangenter samtidigt som koderna lagras i minnet.

4. I Trigger läget en övergång som inträffar vid installation byglar på bordet i 5-positionen, en snabbvalsknapp, kan du stänga låset (till exempel vård av all personal på en paus), och den andra kontakten för att öppna den (till passage kunder under kontorstid).

Hur raderas styrenhetens minne?

Ger Z 5R full radering av dess minneController? Instruktionen för användaren från Iron Logic ger ett jakande svar på denna fråga. För att göra det här, sätt först omkopplaren på styrkortet till position 2 när strömmen är av, använd sedan strömmen och vänta på en serie korta signaler från den interna summeren. Detta kommer att radera koderna på alla tangenter och låsets öppningstid, som kommer att ersättas med fabriksinställningen på 3 sekunder. Att radera minne är möjligt med hjälp av en huvudnyckel.

Hur lägger man till enkla nycklar?

Efter att du har skrivit masterkoderna kan du ange koderna för enkla nycklar i regulatorn Z 5R. Instruktionen för användaren ger följande ordning med denna procedur:

1. Utför en lång touch av läsaren med huvudnyckeln. En summer av regulatorn med ett intervall på 6 sekunder två gånger kortvarigt signalerar beredskapen.

2. Ta bort huvudknappen.

3. Tryck på läsaren med en enkel tangent. Summan kommer kort att signalera som svar.

4. Upprepa steg 3 med ett intervall på 16 sekunder.

5. För att avsluta läget, tryck på läsaren med huvudnyckeln. Summan kommer kort att signalera fyra gånger. Om du bara pausar, avslutar Z 5R sig självläget, signalerar på samma sätt.

Hur lägger man till låsningsnycklar?

Tillsammans med mastern och enkla nycklar finns ett läge för att skriva koder och låsnycklar till Z 5R-kontrollenheten. Instruktionen för användaren föreslår en algoritm för denna procedur:

1. Ange läget för att skriva enkla nycklar.

2. Använd låsningsnyckeln genom att trycka på läsaren och hålla den nere i 9 sekunder.

3. Få en kort, sedan en lång signal först.

4. Upprepa steg 3 med ett intervall på 16 sekunder.

Hur man programmerar öppettiden?

Öppettid för dörren (mer exakt tiden att stänga avlås) kan installeras på ett brett område. Vilken typ av order finns för denna Z 5R-kontroller? Instruktionen för användaren föreslår följande:

1. Fyra gånger, tryck kort på huvudnyckeln till läsaren. Efter varje av de första tre handen kommer kort sonden att signalera.

2. Efter fjärde beröringen kommer summern kort att signalera fyra gånger.

6. Inom 6 sekunder, stäng styrplintens 3 och 4 spärrplintar 3 och 4 för önskad öppettid (du kan ansluta en vanlig knapp till dem).

7. Ta bort bygeln. Få en serie korta svarssignaler.

Serviceutrustning från järnlogik

Z 5R-regulatorn har en speciell Z-2-kontaktansluta till en adapter typ Z-2-bas för en dator. Adaptern, som också tillverkas av Iron Logic, ansluter till datorn med en USB-kabel. När den ansluts till styrenhetens kontakt, uppfattar den senare adaptern som en läsare. Därför är det möjligt att organisera med hjälp av specialiserad programvara, både direktprogrammeringsläget för styrenheten från datorn och läget för läsning av dess minne.

Det är möjligt att programmera både Z 5R och MatrixII K innehållande Z 5R i sig själv. I allmänhet kan alla fristående tredjepartscontrollers programmeras via Z-2 Base om de stöder Dallas Touch Memor och EM-Marine protokoll.

Dessutom, när den är ansluten till en läsare,stödjer dessa protokoll är Z-2 Base representerad som en kontroller och kan passera nyckelnummer till datorn i transit. I praktiken betyder det att du kan skapa en nyckeldatabas i datorn genom att samla "Reader-Z-2 Base-PC" -programmet genom att ge varje kommentar med en kommentar om dess syfte (vilket rum det ska passa). Därefter kan du, i stället för läsaren, ansluta styrenheten och i en mottagning fylla i hela den skapade databasen. Fördelarna med detta alternativ för utövare är uppenbara. Det är trots allt lätt att återställa en komplett databas med nycklar i den nya kontrollenheten när den tidigare misslyckas eller när den är stulen.

</ p>